Comarch Transaction Protection - tPro MobileUniwersalny mobilny mechanizm autoryzacyjny dla wszechstronnych obszarów cyfrowych

Comarch Transaction Protection - tPro MobileUniwersalny mobilny mechanizm autoryzacyjny dla wszechstronnych obszarów cyfrowych

tPro Mobile to platforma mobilna wpierająca silne uwierzytelnianie użytkownika i autoryzację transakcji zgodnie z wytycznymi dyrektywy PSD2, PSD3 i innych.

Składa się zewnętrznej aplikacji oraz bibliotek programistycznych do integracji z istniejącymi produktami. Zastosowane mechanizmy bezpieczeństwa oparte na silnej kryptografii oraz mechanizmy wewnętrznej analizy zachowania aplikacji zapewniają wysoki stopień bezpieczeństwa przy jednoczesnej wygodzie użytkowania.

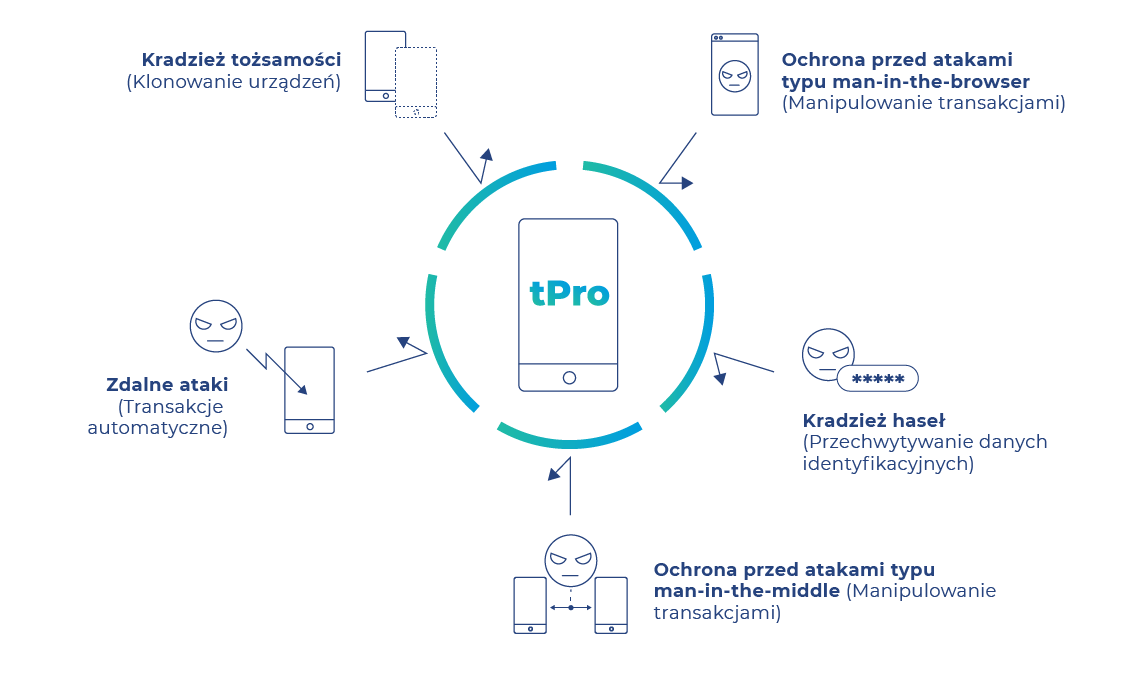

tPro Mobile wyposażono w narzędzia, które utrudniają przeprowadzenie ataku i przechwycenie istotnych danych przez osoby trzecie.

Pełna zgodność z protokołem OATH umożliwia wykorzystanie aplikacji jako drugiego wektora uwierzytelnienia do usług takich jak poczta czy portale społecznościowe.

Platforma zapewnia szeroki wachlarz mechanizmów uwierzytelniania: od tradycyjnego kodu PIN przez odcisk palca aż po rozpoznawanie twarzy. Dzięki pełnej zgodności z OATH, aplikacji tPro Mobile można używać jako dodatkowego składnika uwierzytelnienia 2FA do krytycznych zasobów takich jak poczta, panele administracyjne, media społecznościowe. Dzięki wersji w postaci bibliotek programistycznych możliwa jest także szybka integracja tPro Mobile z istniejącymi już na rynku produktami.

To co widzisz jest tym, co podpisujesz: tak najkrócej można określić zasadę, na której bazuje tPro Mobile. Mechanizmy detekcji zagrożeń w czasie rzeczywistym pozwalają na wykrycie potencjalnie groźnych czynników jak luki w konfiguracji i podejrzane aktywności. Mechanizm interaktywnego wprowadzania danych zabezpiecza przed podmianą kluczowych parametrów transakcji takich jak IBAN czy kwota przelewu. Informacja na temat aktywności w obrębie chronionych zasobów dostarczana jest do użytkownika przy pomocy notyfikacji PUSH (zamiast SMS).

Architektura rozwiązania i procedura parowania zabezpieczają użytkownika przed sklonowaniem aplikacji i nieautoryzowanym dostępem osób trzecich. Tryb offline umożliwia generację kodu autoryzacyjnego dla transakcji nawet w przypadku kiedy urządzenie jest poza zasięgiem sieci. Dodatkowo, rozwiązanie tPro Mobile posiada szereg funkcji, które ukrywają informacje o rezultacie istotnych z punktu widzenia bezpieczeństwa operacji (takich jak wprowadzenie PIN-u).

W celu minimalizacji ryzyka oszustwa, tPro Mobile przewiduje różne warianty autoryzacji transakcji. Od standardowego – polegającego na wciśnięciu przycisku – po interaktywny, w którym użytkownik przed zatwierdzeniem transakcji proszony jest o ponowne wprowadzenie części krytycznych danych. Taki scenariusz pozwala na zaangażowanie użytkownika w proces autoryzacji przelewu, dzięki czemu już na etapie jego składania możliwe jest wykrycie potencjalnych nieprawidłowości. tPro Mobile daje także możliwość zatwierdzania transakcji w trybie offline przy pomocy dynamicznie generowanego kodu autoryzacyjnego. Nad bezpieczeństwem użytkownika, poza silną kryptografią, czuwa także szereg mechanizmów monitorowania działania aplikacji, których celem jest wykrywanie zagrożeń w czasie rzeczywistym.

tPro Mobile oferuje silne uwierzytelnianie klienta i autoryzację transakcji za pomocą algorytmów HOTP, TOTP i OCRA, które zostały przyjęte przez Open Authentication Initiative (OATH).

Zachęcamy do kontaktu z naszymi ekspertami w celu szczegółowego omówienia interesujących Państwa produktów i usług skierowanych do branży finansowej.